Обзор подготовлен

DLP для госслужащих: всё дело в кадрах

Чаще всего в государственном секторе фиксируются утечки информации через сменные носители. Это происходит потому, что ведомственная электронная почта хорошо контролируется, а доступ в интернет у большинства сотрудников отсутствует. Таким образом, в деле обеспечения информационной безопасности на первое место выходит проблема борьбы с инсайдерами.

Системы предотвращения утечек конфиденциальных данных (DLP) прочно застолбили для себя место в ИТ-инфраструктуре коммерческих организаций. Они, действительно, в ряде случаев помогают защитить коммерческие интересы бизнеса, а также способствуют прохождению сертификации на соответствие различным нормативам в области информационной безопасности.

В госсекторе ситуация несколько иная. Коммерческих интересов нет, соответствие стандартам тоже не является таким уж «напрягающим» фактором, секретная информация итак надежно шифруется. По этой причине до самого последнего времени госзаказчиков DLP-проектов было совсем немного.

Однако в прессе периодически появляются сообщения об инцидентах. Так, например, 27 июля 2011г., была обнародована информация о том, что в выдаче поисковой системы Google обнаружились служебные документы российских государственных ведомств. С помощью определенных запросов пользователи якобы могли найти в поисковике документы целого ряда министерств и ведомств, размещенные на сайте gov.ru. Среди них документы Федеральной антимонопольной службы, Счетной палаты и др.

Федеральная антимонопольная служба и Счетная палата РФ отрицают, что в поисковую выдачу Google попали документы под грифом «секретно» и «для служебного пользования» (ДСП). «Поисковики не индексировали наши секретные материалы. Все, что ими индексируется – информация с открытым доступом», - говорится в сообщении ФАС. «На сайте Счетной палаты ach.gov.ru информация ограниченного распространения не публиковалась и не публикуется, - отмечается в пресс-релизе СП. - Результаты поисковых запросов, обнаруживающие так называемые служебные документы СП РФ якобы под грифом ДСП, – это материалы наших официальных бюллетеней».

Но история с Джулианом Асанджем заставляет смотреть на подобные инциденты несколько иными глазами. Пусть даже один или два документа не секретны, но все вместе они могут дать пищу для аналитиков и стать неприятным сюрпризом для властей.

Цена, сертификация и нормативные требования

Тем не менее, как показывает практика, в федеральных органах государственной власти РФ, исполнительной власти субъектов РФ и органах местного самоуправления DLP-системы не получили широкого распространения по ряду объективных причин.

Дмитрий Григорьев, руководитель группы «Информационная безопасность» компании Softline считает: «В качестве наиболее существенных причин можно выделить несколько моментов. Во-первых, отсутствие в нормативно-методических документах по технической защите информации обязательных требований по применению таких средств. Во-вторых, подобные решения имеют высокую стоимость, что в совокупности с отсутствием опыта обслуживания и поддержки у технических специалистов делает их применение крайне затруднительным. В-третьих, если рассматривать применение DLP-систем для построения системы защиты информации ограниченного доступа (например - персональных данных), то это накладывает на них требование по обязательной сертификации на соответствие требованиям по безопасности информации. Это существенно ограничивает выбор конкретной системы – на данный момент такую процедуру прошли не все представленные на рынке продукты».

Сравнение требований, предъявляемых к защите информации ограниченного доступа (не учитывая требования по защите персональных данных и обеспечения ИБ в ключевых ИС), с требованиями международных или корпоративных стандартов по ИБ показывает, что они намного скромнее.

«Так, например, чтобы обеспечить защиту конфиденциальной информации, необходимо удовлетворять требованиям подсистем управления доступом, регистрации и учета, обеспечения целостности и криптографической подсистемы. Необходимо также выполнить мероприятия по обеспечению безопасного межсетевого взаимодействия и защиты информации от утечки по техническим каналам (специальные исследования, специальные проверки и т.д.), при этом обязательных требований по элементарной защите от вирусов нет. Плюс к этому, в нормативно-методических документах по защите информации крайне слабо рассмотрен вопрос применения систем обнаружения вторжений (IPS/IDS) и анализа защищенности», - считает Дмитрий Григорьев.

Все это затрудняет развитие и внедрение DLP – систем в федеральных органах государственной власти РФ, исполнительной власти субъектов РФ и органах местного самоуправления. Тем не менее, полагает эксперт, высокие темпы развития государственных ИС различного уровня, формирование «новых» видов защищаемой информации и требований по их защите, показывают, что DLP – системы станут в ближайшем будущем неотъемлемой частью системы защиты информации.

Человеческий фактор никто не отменял

Процесс защиты конфиденциальной информации, по большому счету, состоит из двух частей: организационная работа и технические мероприятия. Давайте посмотрим, как построена работа по выявлению потенциальных инсайдеров на этапе приема их на службу или работу.

Александр Фоминенков, директор по развитию Group-IB, рассказывает: «В государственных структурах ситуация с кадрами весьма неоднородная. В одних кандидаты на работу проходят жесткую проверку службой безопасности различными методами. Думаю, здесь детализировать не стоит. Однако также сильно развито правило «устроиться по знакомству», при котором кандидат может и не проходить проверку. Но самое главное, что среди государственных структур нет единства и обмена опытом по защите своих ресурсов, как мы наблюдаем на примере коммерческого сектора».

За вопросы обеспечения безопасности отвечают специальные подразделения, которые, скорее, выступают как надзирающий орган, а не обучающий, объединяющий.

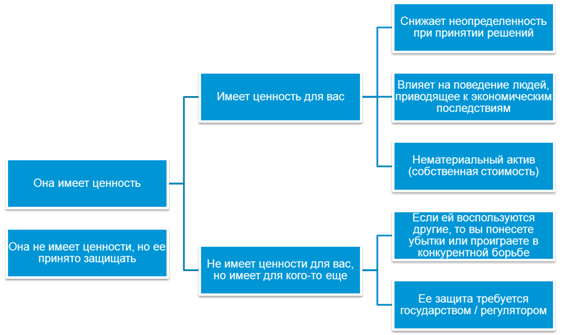

Критерии определения ценности информации

Источник: блог Алексея Лукацкого, 2011г.

«К примеру, мы участвовали в проведении расследования случая хищения конфиденциальной информации в одной из государственных структур. В результате удалось установить, что виновный работник (инсайдер) уже был замечен за подобными действиями в другой государственной структуре, за что и был от туда уволен. К сожалению, это не единичный случай. Для борьбы с потенциальными инсайдерами необходимо в первую очередь тщательно проверять нанимаемых сотрудников, причем сделать это можно вполне легальными методами – социальные сети, отзывы с предыдущего места работы и т.д. Во-вторых нужно четко знать – а что представляет ценность для организации? Т.е. провести работу по инвентаризации значимых активов, а далее разработать матрицу доступа сотрудников к данным активам, исходя из правила предоставления минимально необходимых прав для выполнения должностных обязанностей», - уверен Александр Фоминенков.

Для вновь нанимаемых сотрудников должен быть обеспечен минимальный доступ в системе, по крайней мере, на время испытательного срока, а доступ к ряду данных должен предоставляться только с согласия соответствующего руководителя.

Обучение и наказание

«Участвуя в проведении разбора обстоятельств многочисленных инцидентов сфере ИБ, мы сталкиваемся с тем, что сотрудники не знают как правильно себя вести в случае наступления такого события. Все прекрасно помнят учения, которые регулярно проводились в школе по эвакуации в случае пожара. Мы проводим аналогичные тренировки по реагированию на инциденты и повышению осведомленности в области ИБ. И это дает существенный результат», - заключают эксперты компании Group-IB.

Алексей Демин, управляющий корпоративными продажами G Data Software в России и СНГ, соглашается: «На самом деле, многое зависит от типа государственной структуры. В одних из них еще до того, как соискатель переступит порог входной двери, уже собрана вся информация, включая копию родословной собаки его соседа. В том числе, если это возможно, можно пообщаться с бывшими коллегами. Это очень ценный источник информации. В иных местах прием на службу ограничивается заполнением формальной анкеты».

Отношение к отбору сотрудников – большое дело, однако, и в этом случае никакой гарантии от инсайда, увы, нет. Очень сложно выявить даже действующих сотрудников, через которых «утекает» информация, а что уж говорить о кандидатах. Обычно сотрудникам предлагают подписать пару документов «о неразглашении«. Этим часто дело и ограничивается. А иногда всё же проводятся мероприятия, называемые в народе «защита от дурака».

«Одним из самых эффективных средств является даже не “защита от дурака”, а классический блеф. Такой, как, например, распространение в организации слухов о введении тотального контроля над сотрудниками. Отныне вся переписка и телефонные звонки прослушиваются, а в потолках кабинетов размещены микрофоны. И чем больше бреда в этих слухах, тем охотнее в них верят. Одна только надпись на стене о том, что в помещении ведется видео съемка, не говоря уже о муляже видеокамеры, заставляет сотрудников вести себя более осмотрительно. Главное, чтобы сисадмин не проговорился в курилке, что все это – ерунда. Приходилось как-то наблюдать постановочно-показательный процесс наказания подставного сотрудника за копирование на флешку какого-то самого секретного в мире файла. После этого многие сотрудники организации боялись даже просто носить с собой на работу USB-устройства. Этот десятиминутный спектакль оказался значительно эффективнее технических средств защиты информации», - утверждает Алексей Демин.

Заканчивая анализ ситуации с организационной составляющей борьбы с утечками информации в госсекторе, необходимо выяснить, каковы наиболее часто используемые каналы пропажи данных в госсекторе?

Рустэм Хайретдинов, заместитель генерального директора InfoWatch, полагает: «Чаще всего в государственном секторе фиксируются утечки через сменные носители, видимо потому, что ведомственная электронная почта хорошо контролируется, а доступ в интернет у большинства сотрудников отсутствует».

Довольно показательный ответ – госслужащие прекрасно осведомлены о безопасных путях выноса информации за пределы родного учреждения. Но современные DLP решения способны заблокировать и этот путь.

Вадим Ференец

Алексей Шашаев:

У нас автоматизированы все процедуры, которые прописаны в Таможенном кодексе

На вопросы CNews ответил Алексей Шашаев, начальник главного управления информационных технологий Федеральной таможенной службы РФ.

CNews: Федеральная таможенная служба на протяжении долгих лет является одним из лидеров в области информатизации среди федеральных ведомств. Как вы оцениваете уровень оснащенности оборудованием и ПО подразделений ФТС России?

Алексей Шашаев: Федеральная таможенная служба – ведомство, которое вынуждено осуществлять практически все операции в режиме онлайн. Поэтому без информационных технологий невозможно обеспечить не только необходимые скорость и качество таможенного контроля, но и просто таможенное оформление.

На протяжении всех 20 лет существования Российской таможни ее технической оснащенности уделялось самое пристальное внимание. Речь идет не только о поставках средств автоматизации - компьютеров, принтеров, факсимильных аппаратов и так далее. В ведении главного управления информационных технологий находится оснащение подразделений ФТС России всеми средствами технического контроля, начиная от самых простых (зеркала, щупы, анализаторы подлинности валют, анализаторы содержания драгметаллов) и заканчивая сложными программными комплексами, автоматизированными системами, которые внедрены и эффективно используются во всех подразделениях Федеральной таможенной службы.

Что касается уровня оснащенности, то, конечно, хотелось бы, чтобы она была выше. Но все мы находимся в условиях ограниченных не только финансовых, но и временных, и человеческих ресурсов.