|

|

Как защититься от кражи в компьютерных сетях?

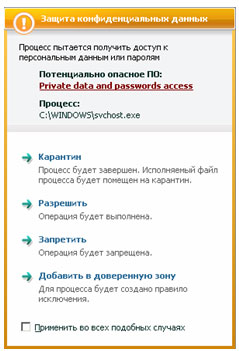

Кража информации, как и любая кража, является преступлением. В середине прошлого века основными методами получения конфиденциальной информации являлись кража кошельков и бумажников, поиск обрывков бумаг в мусоре, ложные звонки от лица представителей финансовых учреждений и другие. В современном мире появились такие способы, как использование специальных устройств для считывания номеров кредитных карт и, конечно, разнообразные методы кражи информации, сохранённой в памяти и передаваемой с использованием персонального компьютера. В настоящее время можно выделить как минимум три «компьютерных» способа кражи информации. В первом случае пользователь сам передаёт информацию злоумышленникам, поверив в составленный специальным образом фальшивый запрос на передачу такой информации, который обычно распространяется в виде спам-рассылки по электронной почте. При этом злоумышленники создают фальшивую web-страницу, имитирующую страницу реально существующего банка или другой финансовой организации. Такой тип компьютерный преступлений называется фишингом. Второй метод кражи конфиденциальной информации основан на слежении и протоколировании действий пользователя. Такой электронный шпионаж осуществляется с помощью специальных троянских программ, называемых в классификации «Лаборатории Касперского» Trojan-Spies, т.е. «троянцы-шпионы» Одним из самых популярных на данный момент классов троянских программ этого типа является класс кейлоггеров (клавиатурных шпионов), основным назначением которых является скрытый мониторинг нажатий клавиш и ведение журнала этих нажатий. Третий метод кражи конфиденциальной информации основан на использовании троянских программ для поиска и скрытой передачи собранных на компьютере пользователя конфиденциальных данных автору вредоносной программы. В этом случае злоумышленник может получить только те данные, которые сохранены на компьютере пользователя. Однако этот «недостаток» компенсируется тем, что весь процесс сбора и передачи конфиденциальной информации происходит без участия пользователя. В классификации «Лаборатории Касперского» данные программы называются Trojan-PSW, т.е. «троянцы, ориентированные на воровство паролей». Получить троянские программы указанных типов можно самыми различными путями: при просмотре вредоносного сайта, по почте, в чате, форуме, через интернет-пейджер или иным способом во время путешествия по всемирной паутине. В большинстве случаев злоумышленники одновременно с вредоносными программами используют приемы социального инжиниринга, целью которых является подвигнуть пользователя к совершению необходимых киберпреступнику действий. Как украсть пароль? В качестве примера рассмотрим реальную троянскую программу Trojan-PSW.Win32.LdPinch, главной целью которой является кража паролей от различных установленных на компьютере пользователя программ. Список программ, пароли от которых может украсть LdPinch, впечатляет: Internet Explorer, Outlook Express, Mozilla Firefox, Opera, CuteFTP, FAR, The Bat!, MS Office Outlook, Mail.Ru Agent, Eudora, Mozilla Thunderbird, ICQ, Miranda, TRILLIAN, GAIM, MSN & Live Messenger и другие. При этом украденные пароли используются и для дальнейшего распространения вредоносной программы. Так, получив пароль от клиентской программы службы ICQ, троян меняет его на сайте ICQ и начинает рассылать сообщения по контакт-листу жертвы, содержащие ссылку на собственный исполняемый файл, стараясь таким образом увеличить число заражённых машин. Сообщения имеют вид: Смотри Практически каждый получатель данного сообщения идет по вредоносной ссылке и запускает троянца. Происходит это из-за высокого уровня доверия к ICQ-сообщениям. Получатель не сомневается, что сообщение пришло от его знакомого. И так по кругу: заразив компьютер вашего знакомого, троянец рассылает себя дальше по всем контакт-листам, обеспечивая автора программы ворованными пользовательскими данными. Вся украденная информация в зашифрованном виде отсылается либо на определённый адрес электронной почты, либо выкладывается на FTP-сервер злоумышленника. Этот факт не позволяет системам защиты конфиденциальных данных, основанным на анализе трафика (например, Norton Privacy Control) предотвратить отправку данных, даже если пользователь занесёт все пароли ко всем своим программам в список контролируемых данных. Против подобных троянских программ может эффективно бороться система защиты, основанная на анализе активности запущенных приложений. Примером является компонент защиты конфиденциальных данных продукта Kaspersky Internet Security 7.0. Сообщение продукта Kaspersky Internet Security 7.0 о попытке получения доступа к конфиденциальным данным программой Trojan-PSW.Win32.LdPinch

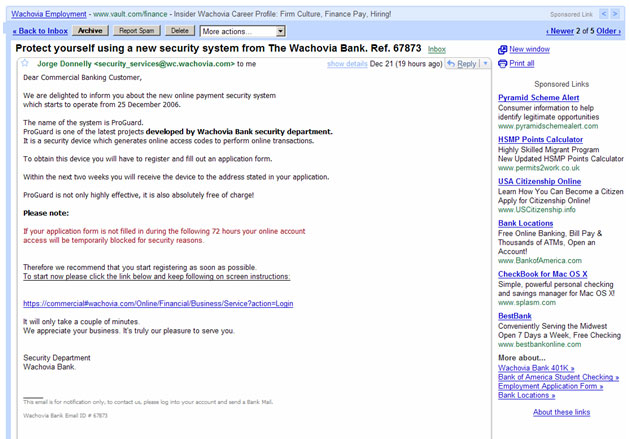

Как выглядят фишинговые письма? В случае с фишингом никаких вредоносных программ на компьютер пользователя не загружается. Используя методы социального инжиниринга, злоумышленники настоятельно побуждают пользователя ввести свои конфиденциальные данные на специально созданной web-странице. Предлогов для этого может быть множество. Рассмотрим фишинговое письмо, рассылавшееся перед наступлением 2007 года, в частности клиентам почтовой системы Gmail (Google Mail). Пример фишингового письма

В письме сообщается, что отдел безопасности банка Wachovia разработал прибор ProGuard, предназначенный для генерации кодов доступа для выполнения банковских транзакций онлайн. Пользователю предлагается заполнить регистрационную форму, ссылка на которую указана в теле письма. Регистрационная форма расположена на странице, очень похожей на страницу реального банка Wachovia — четвёртого по размерам банка США, головной офис которого расположен в штате Северная Каролина. Кроме этого в письме находится предупреждение, выделенное красным цветом, о том, что если форма регистрации не будет заполнена в течение 72 часов, то доступ к онлайн-счёту банка будет временно заблокирован в целях безопасности. Таким образом, злоумышленники, организовавшие данную фишинговую атаку, подталкивают клиентов банка Wachovia к заполнению формы в максимально короткие сроки. Это необходимо им потому, что в настоящее время существует несколько организаций, которые очень оперативно пополняют базы фишинговых сайтов. Например, международная антифишинговая группа www.antiphishing.org, ведущая статистику по фишинг-преступлениям, обновляет базу фишинговых URL каждый 5 минут. Базы этих организаций используются во многих продуктах защиты для детектирования фишинговых страниц и писем. Для убеждения пользователя в истинности письма злоумышленники часто используют логотипы банка, имена и фамилии реальных руководителей банка. Приводимая в письме ссылка на страницу банка создается злоумышленниками таким образом, что на экране жертвы она отображается как реально существующий сетевой адрес сайта банка, на самом же деле ссылка при ее активации приведет на сайт злоумышленника. Появление в конце 2003 года экплойта уязвимости с подменой реального URL привело к появлению новой разновидности фишинга, получившего название «спуфинг» (spoofing). В случае использования данной уязвимости атакуемый пользователь визуально может наблюдать настоящий адрес банковского сайта даже в адресной строке браузера, но находиться сам при этом будет на сайте поддельном. К сожалению, в приведённом выше примере можно увидеть ещё один элемент, которые может повлиять на то, что пользователь поверит присланному письму, хотя его авторы здесь и ни причём. Web-интерфейс Gmail добавил к внешнему виду письма ряд рекламных ссылок и блоков, контекстно связанных с данным банком (они находятся в левом верхнем и правом нижнем углу скриншота). Очевидно, что наличие подобной «обертки» увеличивает доверие пользователя к письму и исполняет роль успокаивающего фактора, который может привести к тому, что человек действительно поверит злоумышленникам и посетит поддельный сайт. Жертвы игр Но рассмотрим пользователя, который не работает с онлайн-системами банковских платежей и не хранит никакой конфиденциальной информации на компьютере. Допустим, что основным занятием такого пользователя за компьютером является игра в онлайновые игры. Актуальна ли для него проблема кражи информации? Да, несомненно. В качестве примера рассмотрим две троянские программы, предназначенные для кражи учетных записей на игровых серверах двух известных игр Lineage и World of Warcraft. Троянская программа Trojan-PSW.Win32.Lineage.agi устанавливает в системе перехватчики событий от мыши и клавиатуры, которые ищут окна браузера Internet Explorer и получают данные, введенные в полях ввода имени и пароля главной учётной записи и ряда других. Собранные данные передаются на сайт злоумышленника. Троянская программа Trojan-PSW.Win32.WOW.el использует более сложный метод: библиотека устанавливает перехватчик функции «send» из библиотеки WS2_32.dll, с помощью которого следит за HTTP запросами пользователя. При перехвате определённых запросов троянец получает значение имени учётной записи и пароля к ней. Кроме того, для основного процесса игры wow.exe троянская программа получает значения полей ввода в диалогах, а так же делает скриншоты некоторых диалогов. Собранную информацию троянец также отправляет на сайт злоумышленника. Приемы защиты Как же можно защититься от угрозы кражи информации, связанной с использованием персонального компьютера? Существует несколько рекомендаций, причём они применимы как к персональному пользователю, так и к организациям. Во-первых, необходимо сформировать правильное отношение к безопасности и использовать существующие средства защиты: антивирусные продукты, спам-фильтры, сетевые экраны. Для организаций эти средства желательно дополнить системами мониторинга активности и аудита сетевой инфраструктуры. Во-вторых, поддержка базы установленного антивирусного продукта в актуальном состоянии. Это позволит противостоять известным угрозам. В-третьих, использование средств проактивной защиты. Этот вид защиты отличается от сигнатурного (реактивного) детектирования тем, что пользователю не надо ждать, пока антивирусные аналитики добавят запись о новой угрозе в антивирусные базы, а продукт обновит базы с серверов обновлений производителя. Модуль проактивной защиты обеспечивает защиту пользователя от новых типов угроз и новых модификаций существующих вредоносных программ без обновления баз, так как его работа основана на постоянном мониторинге действий всех процессов в системе пользователя. Вердикты (опасен, подозрителен и так далее) выносятся на основе анализа этих действий. Еще один прием — использование средства защиты конфиденциальных данных, основанных не на анализе трафика, а на мониторинге активности запущенных приложений. Кроме того, необходимо избегать сообщения параметров своих банковских карт в сети. Если человеку необходимо совершить сетевой платеж — специалисты советуют завести отдельную карту или кошелек для этого, переводя туда деньги непосредственно перед покупкой. Немаловажно воздерживаться от операций с интернет-магазинами, инвестиционными фондами и прочими организациями, если они расположены на доменах третьего уровня, да еще и на бесплатном хостинге. Уважающая себя организация найдет незначительную сумму на собственный домен второго уровня. Опытный пользователь никогда не ответит на рассылки от имени банков, фондов и прочих структур просто потому, что они их не проводят. Если клиент в этом сомневается, то необходимо проверить факт рассылки по телефону. Но только не по тому, который может быть указан в теле сообщения. Ведь если письмо отправлено злоумышленником, то номер, безусловно, принадлежит ему же. И, наконец, при частом совершении финансовых операций онлайн необходима специализированная виртуальная клавиатура. Она представляет собой программу, показывающую на экране изображение обычной клавиатуры, в которой с помощью мыши можно «нажимать» определенные клавиши. Однако для борьбы с кейлоггерами подойдёт не любая виртуальная клавиатура, а лишь разработанная специальным образом, исключающим перехват вводимых данных на любой стадии их ввода и передачи. Таким образом, достаточно простые технические приемы и внимательность пользователей могут значительно снизить риск кражи, как данных, так и денег кибер злоумышленниками. Николай Гребенников |

В настоящее время можно выделить как минимум три «компьютерных» способа кражи информации. Либо сам пользователь передаёт ее злоумышленникам, поверив фальшивому запросу на такую передачу. Либо кража конфиденциальных данных за счет слежения и протоколирования действий пользователя, либо путем анализа специальных мест хранения конфиденциальных данных в системном реестре и файлах на жёстком диска. Последние два способа реализуются с помощью троянских программ. В любом случае риск кражи можно снизить с помощью достаточно простых технических приемов, а также благодаря внимательности пользователей.

В настоящее время можно выделить как минимум три «компьютерных» способа кражи информации. Либо сам пользователь передаёт ее злоумышленникам, поверив фальшивому запросу на такую передачу. Либо кража конфиденциальных данных за счет слежения и протоколирования действий пользователя, либо путем анализа специальных мест хранения конфиденциальных данных в системном реестре и файлах на жёстком диска. Последние два способа реализуются с помощью троянских программ. В любом случае риск кражи можно снизить с помощью достаточно простых технических приемов, а также благодаря внимательности пользователей.