Обзор подготовлен

При поддержке

Международный стандарт ISO/IEC 27001:2005 минимизирует риски ИБ

Внедрение СУИБ на основе стандарта ISO 27001 позволяет реализовать процессный подход к обеспечению информационной безопасности, что существенным образом дает возможность системно и комплексно решить проблему защиты компании от возможных внешних и внутренних угроз.

В настоящее время один из основных недостатков в существующих подходах к обеспечению безопасности заключается в том, что защита информации в компаниях воспринимается как разовая задача. Она обычно сводится лишь к установке и настройке типового набора средств защиты, таких как антивирусы, межсетевые экраны, системы разграничения доступа и др.

Однако, с учетом того, что угрозы постоянно эволюционируют, то рано или поздно применение такого подхода приводит к тому, что текущий уровень безопасности организации оказывается недостаточным для эффективного противодействия внешним и внутренним атакам злоумышленников. С тем, чтобы избежать этой ситуации, ИБ должна восприниматься как «непрерывный процесс», интегрированный в корпоративную модель управления компанией. Для реализации данного процессного подхода может использоваться международный стандарт ISO/IEC 27001, последняя редакция которого была принята в 2005г.

Этот стандарт определяет требования для разработки, реализации, эксплуатации, мониторинга, ревизии, поддержания и совершенствования системы управления информационной безопасностью (СУИБ). Требования этого документа в опреде¬ленной степени абстрактны и не привязаны к специфике какой-либо области деятельности компании. Они могут применяться любой организацией вне зависимости от ее типа, размеров и характера бизнеса.

Баланс между адекватностью и соразмерностью

Еще одной особенностью стандарта является тот факт, что он носит не технический, а управленческий характер и направлен на внедрение процессов, позволяющих обеспечить должный уровень информационной безопасности компании. СУИБ базируется на процедуре оценки и анализа рисков, направленной на расчет интегральных показателей защищенности ключевых информационных активов и выборе мер по минимизации рисков до приемлемого остаточного уровня.

В соответствии с ISO/IEC 27001, СУИБ изначально должна проектироваться таким образом, чтобы обеспечить выбор адекватных и соразмерных мер по обеспечению безопасности. Приложением к данному стандарту является созданный на основе ISO/IEC 17799/27002 перечень требований и соответствующих мер, которые могут быть приняты в компании.

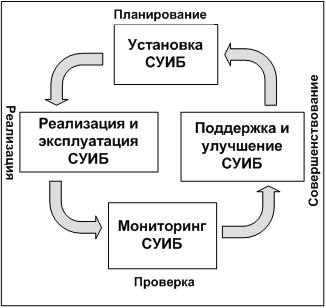

В основу модели организации процессов СУИБ стандарта ISO/IEC 27001 заложен классический замкнутый цикл менеджмента Plan-Do-Check-Act (PDCA, «планирование — осуществление — проверка— действие»), который известен как «цикл Деминга» или «цикл Деминга-Шухарта». Замкнутый цикл менеджмента PDCA используется и в других нормативных документах, например, в стандарте Банка России по информационной безопасности СТО БР ИББС.

Используя ISO/IEC 27001 в качестве основы для построения системы управления информационной безопасностью, организация может пройти процедуру сертификации специализированными органами, имеющими аккредитацию UKAS (United Kingdom Accreditation Service). Получение сертификата международного образца может позволить увеличить капитализацию компании, а также повысить уровень доверия клиентов и партнеров. Необходимо отметить, что срок действия сертификата составляет три года, по истечению которого необходимо проходить ресертификационный аудит. Сертификация СУИБ возможна после её опытной эксплуатации в компании в течение 3-6 месяцев.

Основные виды аудита ИБ

Источник: «ДиалогНаука», 2008

Касаясь практического применения ISO/IEC 27001 необходимо отметить, что все работы по разработке системы управления информационной безопасностью можно разбить на следующие основные этапы.

Этапы разработки СУИБ согласно ISO/IEC 27001

| № | Описание этапа |

| 1. | Определение области деятельности (рамок) проекта |

| 2. | Проведение обследования в рамках области деятельности с целью выявления несоответствий существующих организационных процедур и программно- технических средств защиты информации требованиям стандарта ISO 27001 (проведение GAP-анализа) |

| 3. | Разработка методики инвентаризации информационных активов компании (в качестве активов могут выступать: информационные ресурсы, ПО, аппаратное и телекоммуникационное обеспечение, носители информации и т.д.) |

| 4. | Проведение обследования с целью идентификации информационных активов |

| 5. | Проведение оценки и анализа рисков информационной безопасности |

| 6. | Разработка политики информационной безопасности организации |

| 7. | Подготовка плана обработки рисков, содержащего перечень защитных мер, направленных на минимизацию рисков |

| 8. | Разработка нормативно-методических документов, формализующих процессы СУИБ |

| 9. | Разработка положения о применимости механизмов контроля (statement of applicability) |

| 10. | Внедрение системы управления информационной безопасности |

| 11. | Подготовка к сертификации СУИБ компании на соответствие требованиям стандарта ISO 27001 |

Источник: «ДиалогНаука», 2008

Факторы выбора области деятельности

| № | Описание |

| 1. | Деятельность и услуги, предоставляемые организацией своим партнерам и клиентам |

| 2. | Целевая информация, безопасность которой должна быть обеспечена |

| 3. | бизнес-процессы, обеспечивающие обработку целевой информации |

| 4. | Подразделения и сотрудники организации, задействованные в данных бизнес-процессах |

| 5. | Программно-технические средства, обеспечивающие функционирование данных бизнес-процессов |

| 6. | Территориальные площадки компании, в рамках которых происходят сбор, обработка и передача целевой информации |

Источник: «ДиалогНаука», 2008

Одним из основных требований стандарта ISO 27001 касается разработки политики информационной безопасности. Политика представляет собой официально принятую систему взглядов на цели, задачи, основные принципы и направления деятельности в области защиты от возможных угроз. Кроме политики должен быть разработан пакет частных политик и процедур, дополняющих положения политики безопасности. Разрабатываемые политики и процедуры должны охватывать следующие ключевые процессы СУИБ:

Ключевые процессы СУИБ

| № | Описание этапа |

| 1. | Управление документацией |

| 2. | Управление записями |

| 3. | Анализ рисков |

| 4. | Управление инцидентами информационной безопасности |

| 5. | Анализ со стороны руководства |

| 6. | Внутренние аудиты в области информационной безопасности |

| 7. | Управление корректирующими/предупреждающими действиями |

| 8. | Мониторинг эффективности внедрения контролей СУИБ |

| 9. | Организация обучения и осведомленности в области ИБ персонала |

Источник: «ДиалогНаука», 2008

На этапе создания СУИБ проводится разработка Положения о применимости механизмов контроля (Statement of applicability), которое базируется на контролях, приведённые в приложении А стандарта ISO 27001:2005. Данное Положение определяет основные мероприятия по защите информации (механизмы контроля), которые должны быть реализованы в компании с целью минимизации рисков информационной безопасности.

В раках проекта по разработке СУИБ также проводится изучение организационной структуры компании с целью формирования ролевой структуры СУИБ с распределением ответственности и обязанностей.

В заключении хотелось бы отметить, что внедрение СУИБ на основе стандарта ISO 27001 позволяет реализовать процессный подход к обеспечению информационной безопасности, что существенным образом позволяет более системно и комплексно решить проблему защиты компании от возможных внешних и внутренних угроз.

Виктор Сердюк, к.т.н., CISSP