Обзор подготовлен

Пример решения: Защита беспроводных сетей с помощью ALTELL Wi-Fi

Современную информационную среду сложно представить без использования беспроводных каналов передачи данных, постороенных с применением технологии Wi-Fi. В связи с этим актуальность проблемы защиты передаваемых по такому каналу данных только растет.

Архитектурно беспроводные каналы связи содержат ряд присущих им уязвимостей, среди которых наиболее распространенными считают:

Подключение неавторизованных клиентов. В случае с беспроводными решениями злоумышленнику достаточно попасть в зону действия сети, и он при помощи радиооборудования может инициировать подключение.

Клонирование точки доступа. Для связи клиентское оборудование обычно выбирает точку доступа с наиболее качественным сигналом. Подменить базовую точку доступа не составляет труда: для этого нужно выставить для клонированной точки идентичный оригинальной SSID (а без дополнительных настроек он известен всем) и обеспечить сильный сигнал в выбранной зоне.

Атаки типа «отказ в обслуживании» (DoS-атаки) использующие стандартные механизмы защиты от НСД встроенные в протокол WPA. Механизм атаки следующий: злоумышленник посылает каждую секунду два пакета со случайными ключами шифрования, в результате чего точка доступа следующая стандарту, приняв эти пакеты, решает, что произведена попытка НСД, и закрывает все соединения.

Подбор ключей. В связи с тем, что все передаваемые данные, включая обмен необходимый для выработки сессионных ключей, элементарно перехватываются, их можно сохранить и проводить подбор используемого PSK ключа в оффлайне с использованием любых доступных злоумышленнику ресурсов. С учётом возможности таких атак пароли длиной до 20 символов считаются потенциально опасным.

Перехват трафика пользователей с известным PSK. Несмотря на то, что при использовании протокола WPA и авторизации на основе разделяемого ключа для каждого клиента вырабатывается свой сессионный ключ и невозможно расшифровать чужой трафик напрямую даже зная сам PSK, злоумышленник владеющий PSK может легко вызвать пересоздание сессионного ключа с помощью встроенных механизмов WPA. При этом, наблюдая диалог выработки сессионного ключа между точкой и клиентом с самого начала, он сможет воссоздать этот ключ, а затем без труда расшифровывать трафик между точкой и клиентом. Проблема особенно актуальна при необходимости обеспечения гостевого доступа к сети.

Так каким же образом бороться с многочисленными угрозами в беспроводной сети - перехватом данных из эфира вещания, атаками отказа в обслуживании (DoS), внедрением ложной точки доступа (AP)?

Авторизация и методы верификации

Для авторизации клиентов рекомендуется использовать авторизацию EAP-TLS с использованием инфраструктуры PKI. Развёрнутая инфраструктура PKI позволяет легче решать проблемы разграничения доступа (включая настройку защищённого гостевого входа), а использование авторизации в режиме EAP-TLS решает как проблему подбора пароля, так и проблему перехвата чужого трафика. При настройке по умолчанию с использованием авторизации точки доступа на клиентах также решается проблема клонирования точки доступа.

Для усиления защиты от клонирования точки доступа и проведения DoS-атак применяются также следующие методы:

Использование модифицированных протоколов. Этот метод признан наиболее действенным способом борьбы, поскольку вводит в заблуждение программное обеспечение, применяемое при сканировании эфира, и делает анализ перехваченных пакетов невозможным.

Определение временных и специфических характеристик протоколов и ОС для удостоверения неизменности конечных точек. Используя данный подход, можно создавать "отпечаток" ОС, проверка которого позволяет исключить внедрение ложной точки доступа или проведение атаки man-in-the-middle.

Для дополнительной защиты может также использоваться связка Wi-Fi и VPN. В этом случае программное обеспечение VPN-сервера проводит окончательную идентификацию и аутентификацию пользователя и осуществляет его связь с ресурсами защищенной сети.

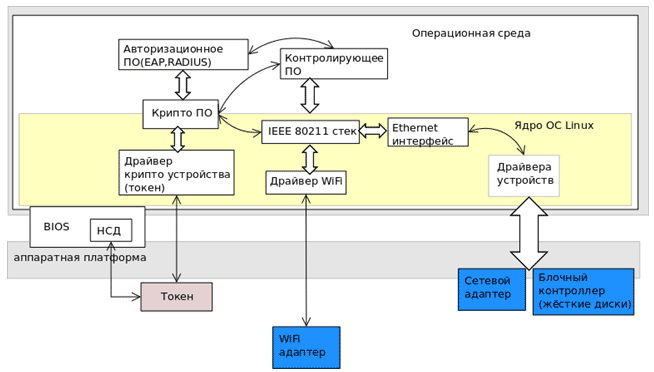

Для защиты данных, передаваемых в Wi-Fi сетях, компанией «АльтЭль» была разработана защищенная точка доступа, получившая название ALTELL NEO Wi-Fi. Конструктивно, точка доступа представляет собой аппаратное устройство в настольном исполнении (возможна поставка комплекса в защищенном исполнении в соответствии с требованиями заказчика), оснащенное несколькими портами типа Ethernet для подключения проводных сетей. Доступ к точке осуществляется удалённо, через проводной или беспроводной интерфейс, либо через RS232-порт.

К преимуществам комплекса ALTELL Wi-Fi можно отнести:

Защита от сканирования управляющего трафика. Управляющая информация, способствующая проведению атак - например, пароли и имена пользователей защищена СКЗИ (средством криптографической защиты информации).

Многофакторная авторизация пользователя. Авторизация пользователя производится с помощью пароля и защищенного носителя типа USB-token, что предотвращает несанкционированный доступ.

Защита от подмены программных компонентов. Реализован многоуровневый контроль целостности ПО точки доступа на уровне базовой системы ввода-вывода (BIOS), что обеспечивает полный контроль над программным обеспечением точки доступа.

Защита от использования возможных уязвимостей программного обеспечения точки доступа. Реализованы механизмы защиты от переполнения буфера, случайное выделение и маскировка памяти, мандатный механизм контроля доступа.

- Доверенная базовая система ввода-вывода (BIOS) ALTELL HyperBIOS с функциями защиты от несанкционированного доступа на АРМ. Авторизация пользователя осуществляется на уровне БСВВ (BIOS) с использованием многофакторной авторизации.

Контроль целостности базовой системы ввода-вывода (BIOS) и загружаемых компонентов. В момент загрузки BIOS проверяет целостность себя самого и загружаемых компонентов.

Гипервизор, встроенный в базовую систему ввода-вывода (BIOS) на АРМ. Конструктивно гипервизор находится в микросхеме EEPROM, где размещён образ BIOS; при этом сам гипервизор является неотъемлемой составной частью BIOS.

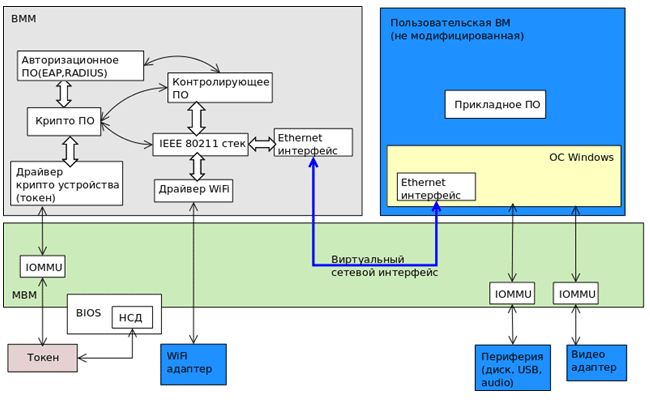

Изоляция пользовательского окружения на АРМ. Пользовательское окружение запущено в полностью виртуальной машине под управлением ОС Windows. Драйвер Wi-Fi адаптера, стек IEEE 802.11, СКЗИ и программное обеспечение управления и авторизации запущены и работают в виртуальной машине монитора. Гипервизор обеспечивает изоляцию, пользователь полностью отделён от управляющих компонентов, и не может на них повлиять. Доступ к беспроводной сети осуществляется через виртуальный сетевой интерфейс, организованный средствами гипервизора.

Точка доступа ALTELL NEO Wi-Fi имеет в своем составе весь спектр архитектурных и технологических решений, необходимых для реализации безопасной беспроводной сети. Кроме того, ALTELL NEO Wi-Fi полностью гарантирует безопасность работы в локальной сети, Интернете и с электронной почтой.

Для защиты передаваемы по беспроводному каналу данных применяется модифицированный протокол WPA2 с поддержкой шифрования на основе алгоритмов ГОСТ как для симметричного шифрования передаваемого трафика, как и в инфраструктуре PKI используемой для аутентификации и выработки сессионного ключа. В случае применения процедуры централизованной авторизации на некой точке принятия решений, возможна выработка политики безопасности, ограничивающей доступ к различным ресурсам и обеспечивающей наблюдение и контроль за действиями пользователей.

Точка доступа ALTELL Wi-Fi обладает функциональными возможностями, присущими всему модельному ряду устройств серии ALTELL NEO (межсетевым экранам, VPN-шлюзам и UTM-устройствам):

Защита локальной сети

- Межсетевой экран с фильтрацией трафика с учетом заданного контекста

- Межсетевой экран с фильтрацией протоколов пользовательского уровня

- Защита от DoS/DDoS-атак, сканирования портов, вредоносного ПО и BotNet-атак

- Система предотвращения вторжений: более 7500 правил, автоматическое обновление базы сигнатур

- Поддержка VPN-подключений и удаленного доступа: SSL, IPSec, PPTP

- Поддержка подключений Site-to-Site IPsec и SSL VPN

Защита Интернет-подключений

- Фильтрация HTTP, HTTPS и FTP-трафика

- Фильтрующий и кэширующий proxy (возможно использование массивов 0,1,5 уровня, либо striped)

- Фильтрация URL-адресов (база URL-адресов содержит 96 различных категорий веб-сайтов на 65 языках, более 2000000 записей базы данных различных категорий)

- Гибко настраиваемые политики доступа: возможность ограничения доступа по времени/адресу, имени пользователя, группе

- Поддержка каталогов пользователей(Active Directory, LDAP, SQL)

- Возможность блокирования/ограничения полосы пропускания для IM/P2P-приложений: Skype, ICQ, MSN, Jabber, GTalk, Yahoo, IRC, BitTorrent и др.

- Блокировка активного контента веб-сайтов (Java, ActiveX, Flash, cookies, VBScript, JavaScript)

Антивирусная защита

- Модуль антивирусной защиты с двумя независимыми движками и регулярно обновляемыми базами (содержат более 800000 сигнатур вирусов на настоящий момент)

- Проверка входящих и исходящих почтовых сообщений на наличие угроз

- Обнаружение зараженных, подозрительных, защищенных паролем и недоступных для проверки объектов

- Обезвреживание обнаруженных в файлах и почтовых сообщениях угроз, лечение зараженных объектов

- Сохранение резервных копии сообщений перед их антивирусной обработкой и фильтрацией

- Восстановление сообщений из резервных копий

- Обработка почтовых сообщений согласно правилам, заданным для групп отправителей и получателей

- Выполнение фильтрации почтовых сообщений по имени, типу и размеру вложений

- Уведомление отправителя, получателей и администратора об обнаружении сообщений, содержащих зараженные, подозрительные, защищенные паролем и недоступные для проверки объекты

- Формирование статистики и отчетов о результатах работы

- PUSH-технология обновления баз данных антивирусов

- Настройка параметров и управление работой приложения как локально (стандартными средствами операционной системы с помощью параметров командной строки, сигналов и модификацией конфигурационного файла приложения), так и удаленно через веб-интерфейс

Антиспам

- Модуль защиты от нежелательной почты (спама) со встроенной технологией мониторинга вспышек спам-активности во всемирной сети Интернет

- Два независимых движка защиты от спама

- Проверка адреса отправителя и получателя (из envelope), размера письма, а также различных заголовков письма (включая заголовки From и To)

- Проверка адреса отправителя письма (e-mail и/или IP-адрес) с помощью «черных» и «белых» списков, проверка наличия IP-адреса отправителя в выбранном списке сервисов DNS-based RealTime

- Поддержка DNS Black List (DNSBL)

- Проверка наличия DNS-записи о сервере-отправителе (reverse DNS lookup)

- Проверка IP-адреса отправителя на соответствие списку разрешенных адресов для домена с помощью технологии Sender Policy Framework (SPF)

- адреса и ссылки на сайты, присутствующие в тексте письма проверяются с помощью сервиса Spam URI Realtime Blocklists (SURBL)

- Использование байесовских фильтров

- Передовые методы фильтрации спама: DomainKeys, DKIM, Razor

Средства управления безопасностью сети

- Интуитивно понятная и простая система управления на основе веб-браузера

- Полнофункциональный интерфейс управления на основе командной строки

- Подключения по защищенному каналу управления

- Встроенная функция регулярного формирования отчетов

- Контроль целостности файлов устройства

- Интерактивная справка при настройке устройства

- Система автоматического обновления сигнатурных баз Altell NEO

Сетевые подключения

- Интерфейсы: Ethernet, DSL, Cable, 802.1q VLAN, PPP, FC

- Режимы функционирования маршрутизатора: static, policy, OSPF, BGPv4, RIPv2, IS-IS, NAT, PAT, Bridging

- Маршрутизация VPN соединений

- Поддержка IPv6

- Поддержка H232, SIP, включая проксирование VoIP трафика

- Агрегирование подключений 802.3ad

- Функция балансировки нагрузки

- Управление полосой пропускания

Модель точки доступа ALTELL NEO Wi-Fi

Модель абонентского пункта Wi-Fi